![]() — Все документы — ГОСТы — ГОСТ Р 56045-2021/ISO/IEC TS 27008:2019 ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. РЕКОМЕНДАЦИИ ПО ОЦЕНКЕ МЕР ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

— Все документы — ГОСТы — ГОСТ Р 56045-2021/ISO/IEC TS 27008:2019 ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. РЕКОМЕНДАЦИИ ПО ОЦЕНКЕ МЕР ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

ГОСТ Р 56045-2021/ISO/IEC TS 27008:2019 ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. РЕКОМЕНДАЦИИ ПО ОЦЕНКЕ МЕР ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Добавил: Богдан Кривошея

Дата: [25.11.2022]

ГОСТ Р 56045-2021/ISO/IEC TS 27008:2019 ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. РЕКОМЕНДАЦИИ ПО ОЦЕНКЕ МЕР ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Утв. и введен в действие Приказом Федерального агентства по техническому регулированию и метрологии от 20 мая 2021 г. N 421-ст

Information technology. Security techniques. Guidelines for the assessment of information security controls

(ISO/IEC TS 27008:2019, IDT)

ОКС 35.030

Дата введения - 30 ноября 2021 года

Взамен ГОСТ Р 56045-2014/ISO/IEC TR 27008:2011

Предисловие

1 ПОДГОТОВЛЕН Федеральным государственным учреждением "Федеральный исследовательский центр "Информатика и управление" Российской академии наук" (ФИЦ ИУ РАН) и Обществом с ограниченной ответственностью "Информационно-аналитический вычислительный центр" (ООО ИАВЦ) на основе собственного перевода на русский язык англоязычной версии международного документа, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 022 "Информационные технологии"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 20 мая 2021 г. N 421-ст

4 Настоящий стандарт идентичен международному документу ISO/IEC TS 27008:2019 "Информационные технологии. Методы и средства обеспечения безопасности. Рекомендации по оценке мер обеспечения информационной безопасности" (ISO/IEC TS 27008:2019 "Information technology - Security techniques - Guidelines for the assessment of information security controls", IDT).

ISO/IEC TS 27008 разработан подкомитетом ПК 27 "Методы и средства обеспечения безопасности ИТ" Совместного технического комитета СТК 1 "Информационные технологии" Международной организации по стандартизации (ИСО) и Международной электротехнической комиссии (МЭК).

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты, сведения о которых приведены в дополнительном приложении ДА

5 ВЗАМЕН ГОСТ Р 56045-2014/ISO/IEC TR 27008:2011

6 Некоторые положения международного документа, указанного в пункте 4, могут являться объектом патентных прав. Международная организация по стандартизации (ИСО) и Международная электротехническая комиссия (МЭК) не несут ответственности за идентификацию подобных патентных прав

Правила применения настоящего стандарта установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

Настоящий стандарт поддерживает определенный в ИСО/МЭК 27001 и ИСО/МЭК 27005 процесс менеджмента рисков системы менеджмента информационной безопасности (СМИБ), а также меры обеспечения информационной безопасности (ИБ), включенные в ИСО/МЭК 27002 <1>.

--------------------------------

<1> Здесь и далее речь идет об ИСО/МЭК 27000:2018; ИСО/МЭК 27001:2013, ИСО/МЭК 27002:2013.

Меры обеспечения ИБ должны соответствовать своему назначению (быть обоснованными и обеспечивающими решения задачи снижения рисков ИБ), быть действенными (правильно определенными, разработанными, реализованными, используемыми, управляемыми и поддерживаемыми) и эффективными (приносить организации чистую прибыль). В настоящем стандарте разъясняется порядок оценки мер обеспечения ИБ организации с учетом вышеуказанных и прочих задач, чтобы либо подтвердить, что они действительно соответствуют целям, действенны и эффективны (обеспечивают уверенность), либо определить необходимость изменений (возможности улучшения). Конечная цель состоит в том, чтобы меры обеспечения ИБ в достаточной степени снижали информационные риски, которые организация считает неприемлемыми и неизбежными, с разумными экономическими затратами и в соответствии с требованиями бизнеса. Настоящий стандарт обеспечивает необходимую гибкость определения необходимых оценок с учетом коммерческих целей и задач, политик и требований организации, известных угроз и уязвимостей ИБ, рабочих условий, зависимости от информационных систем и платформ, а также степени рисков, приемлемых для организации.

За рекомендациями по аудиту элементов систем менеджмента следует обращаться к ИСО/МЭК 27007, а по оценке соответствия СМИБ требованиям для сертификации - к ИСО/МЭК 27006 <2>.

--------------------------------

<2> Положения настоящего стандарта должны рассматриваться с учетом требований национальных нормативных правовых актов и стандартов Российской Федерации в области защиты информации.

1 Область применения

Настоящий стандарт предоставляет рекомендации по оценке реализации и функционирования мер обеспечения ИБ, включая оценку технического соответствия мер обеспечения ИБ информационных систем, согласно установленным в организации стандартам по ИБ.

В настоящем стандарте предлагаются инструкции по анализу и оценке мер обеспечения ИБ, используемых в рамках системы менеджмента ИБ, описание которой приводится в ИСО/МЭК 27001.

Настоящий стандарт применим для организаций всех видов и любых размеров, включая акционерные общества открытого и закрытого типов, государственные учреждения и некоммерческие организации, проводящие оценки ИБ и технического соответствия.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты. Для датированных ссылок применяют только указанное издание ссылочного стандарта, для недатированных - последнее издание (включая все изменения к нему):

ISO/IEC 27000, Information technology - Security techniques - Information security management systems - Overview and vocabulary (Информационные технологии. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Общий обзор и терминология)

ISO/IEC 27017:2015, Information technology - Security techniques - Code of practice for information security controls based on ISO/IEC 27002 for cloud services (Информационные технологии. Методы и средства обеспечения безопасности. Свод правил по управлению информационной безопасностью на основе ИСО/МЭК 27002 для облачных сервисов)

3 Термины и определения

В настоящем стандарте применены термины по ИСО/МЭК 27000.

ИСО и МЭК ведут терминологические базы данных для использования в стандартах по следующим адресам:

- Платформа просмотра ISO Online: доступна по адресу https://www.iso.org/obp;

- IEC Electropedia: доступна по адресу http://www.electropedia.org/.

4 Структура стандарта

Настоящий стандарт содержит описание процесса оценки мер обеспечения ИБ, включая оценку технического соответствия.

В разделе 5 представлена вводная информация.

В разделе 6 представлен общий обзор оценок мер обеспечения ИБ.

В разделе 7 представлены методы оценок мер обеспечения ИБ.

В разделе 8 описан процесс оценки мер обеспечения ИБ.

В приложении A содержатся сведения о сборе предварительной информации.

В приложении B приведено практическое руководство по оценке технического соответствия ИБ.

В приложении C содержатся рекомендации по технической оценке облачных услуг.

5 Предпосылки

Меры обеспечения ИБ организации являются основными инструментами контроля неприемлемых информационных рисков и их снижения до допустимого для организации уровня.

Часть мер обеспечения ИБ организации обычно осуществляется путем реализации технических мер контроля и управления ИБ.

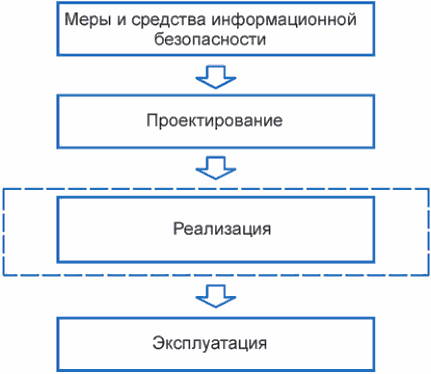

Технические меры обеспечения ИБ могут быть определены, документально оформлены, реализованы и поддерживаться в соответствии со стандартами, относящимися к ИБ. С течением времени на эффективность мер обеспечения ИБ и в конечном счете на применение в организации стандартов ИБ могут оказывать негативное влияние как внутренние факторы, такие как корректировки информационных систем, конфигурации функций безопасности и изменения окружающей среды информационных систем, так и внешние факторы, такие как совершенствование компьютерных атак. Оценка технического соответствия включена в ИСО/МЭК 27002 в качестве одной из мер обеспечения ИБ и осуществляется вручную и/или специальным образом с помощью автоматизированных инструментальных средств. Оценка технического соответствия может осуществляться лицами, выполняющими роль, не задействованную в осуществлении меры обеспечения ИБ (например, владельцем системы или персоналом, отвечающим за конкретные меры обеспечения ИБ), или внутренними или внешними специалистами по обеспечению ИБ.

Результат оценки технического соответствия определяется фактическим уровнем технического соответствия реализации ИБ в организации требованиям стандартов. Результат либо обеспечивает уверенность в том, что состояние технических мер обеспечения ИБ соответствует стандартам ИБ, либо, в противном случае, служит основой для совершенствования. В начале оценки должна быть четко установлена последовательность отчетности по аудиту и обеспечена целостность процесса отчетности. Необходимо принять меры, чтобы обеспечить:

- соответствующую компетенцию тех, кто выполняет оценку с самого начала (см. 6.2);

- получение соответствующими ответственными сторонами копии отчета об оценке технического соответствия непосредственно от аудиторов ИБ;

- невозможность получения несоответствующими или неуполномоченными сторонами копии отчета об оценке технического соответствия от аудиторов ИБ;

- возможность беспрепятственного выполнения работы аудиторами, проводящими оценку мер обеспечения ИБ в соответствии с принципами разделения обязанностей.

Оценка мер обеспечения ИБ, в особенности оценка технического соответствия, могут помочь организации:

- установить и понять степень серьезности потенциальных проблем или недостатков реализации и достаточности мер обеспечения ИБ, стандартов ИБ и, следовательно, технических мер обеспечения ИБ организации;

- установить и понять потенциальное влияние на организацию воздействия недостаточно смягченных угроз и уязвимостей ИБ;

- установить приоритеты в действиях по снижению рисков ИБ;

- подтвердить, что ранее выявленные или возникающие уязвимости и угрозы ИБ были должным образом устранены;

- поддерживать бюджетные решения в рамках инвестиционного процесса, а также другие управленческие решения, связанные с совершенствованием менеджмента ИБ организации.

6 Общая информация об оценках мер обеспечения информационной безопасности

6.1 Процесс оценки

6.1.1 Общие положения

Для объективной оценки мер обеспечения безопасности ИБ назначенные аудиторы ИБ должны быть хорошо подготовлены как в области мер обеспечения ИБ, так и в области тестирования, например, эксплуатации применимых инструментальных средств и технической цели тестирования. Приоритеты этапов работ по оценке мер обеспечения ИБ могут устанавливаться в соответствии с осознаваемыми рисками. Кроме того, этапы работ могут быть спланированы либо в соответствии с конкретными бизнес-процессами или системами, либо просто для последовательного охвата всех сфер, входящих в область оценки.

Конкретную оценку мер обеспечения ИБ аудиторы ИБ обычно начинают со сбора предварительной информации, рассмотрения планируемого объема и содержания работ, установления связи с руководителями и другими контактными лицами в соответствующих частях организации, а также расширения области оценки рисков для разработки документации с инструкциями по непосредственному проведению оценки. В приложениях A, B и C приведена дополнительная информация.

6.1.2 Предварительная информация

Предварительная информация может быть получена из различных источников, таких как:

- специальная литература, периодические издания, интернет, технические руководства, стандарты и политики технической безопасности организации, а также предварительные исследования общих рисков и мер обеспечения ИБ в данной области, конференции, семинары или форумы;

- результаты предыдущих оценок, тестирований и аудитов, частично или полностью относящихся к текущей области проверки и так или иначе выполненных аудиторами, проводящими проверку мер обеспечения ИБ (например, предварительные тесты безопасности, проведенные специалистами по обеспечению ИБ, могут дать обширные знания по безопасности основных прикладных систем);

- сведения о соответствующих инцидентах ИБ, ситуациях, близких к инцидентам, вопросах поддержки и изменениях, полученные от службы технической поддержки информационных технологий (ИТ), из процессов менеджмента изменений ИТ, процессов менеджмента инцидентов ИТ и из аналогичных источников;

- общие перечни контрольных проверок и договоров, касающихся проверки мер обеспечения ИБ и проводимых аудиторами или специалистами по ИБ с опытом работы в данной сфере.

Рекомендуется пересмотреть запланированные работы по оценке мер обеспечения ИБ с учетом предварительной информации особенно, если первоначальный план оценки был подготовлен несколько месяцев назад.

Например, дополнительные оценки могут выявить проблемы, которые заслуживают более глубокого изучения, или, наоборот, повысить уверенность в некоторых областях, что позволяет сосредоточить работу на чем-то другом.

Важная роль на раннем этапе оценки мер обеспечения ИБ отводится установлению контактов с руководителями и сотрудниками. После завершения процедуры оценки этот круг лиц должен ознакомиться с ее результатами и представить конструктивные предложения. Существенно повысить результативность и эффективность оценки мер обеспечения ИБ можно путем демонстрации лояльности к сотрудникам, а также обстоятельного разъяснения процесса оценки.

6.1.3 Контрольные списки оценки

Несмотря на то, что специалисты по-разному отражают результаты своей профессиональной деятельности в документации, как правило, при проведении оценки мер обеспечения ИБ используются стандартизованные процессы с соответствующими шаблонами рабочих документов, таких как контрольные списки оценки, внутренние опросные листы по средствам управления, графики тестирования, матрицы средств управления рисками и т.п.

Контрольный список оценки (или аналогичный документ) является основным документом по следующим причинам:

- отражает запланированные области работ по проведению оценки мер обеспечения ИБ, возможно даже с определенным уровнем детализации отдельных тестов для получения ожидаемых (или идеальных) результатов;

- содержит перечень работ, что обеспечивает уверенность в полном охвате планируемой области;

- необходимый для создания контрольного списка анализ в первую очередь подготавливает аудиторов, проводящих оценку мер обеспечения ИБ, к последующей практической деятельности по оценке, в то время как заполнение контрольного списка в процессе проведения оценки способствует развитию аналитического процесса, из которого можно будет получить данные для отчета о результатах оценки;

- обеспечивает основу для записи результатов предварительной оценки и работы на местах. Также в ходе оценки в него можно поместить, например, ссылку или комментарий о собранных свидетельствах;

- может быть проверен руководством аудита или другими аудиторами ИБ в рамках процесса обеспечения качества оценки;

- после завершения оценки (вместе со свидетельствами проверки) представляет собой достаточно подробную хронологическую запись выполненных работ по проверке и полученных результатов, которая может потребоваться для обоснования или подтверждения отчета по оценке, информирования руководства и для планирования будущих оценок.

Аудиторы ИБ должны с осторожностью использовать общие контрольные списки, составленные другими специалистами. Несмотря на возможную экономию времени, это может привести к утрате некоторых из вышеперечисленных преимуществ.

6.1.4 Проверка на месте

Проверка на месте по большей части состоит из последовательности тестов, проводимых аудиторами ИБ или по их поручению, с целью сбора свидетельств и их анализа, в том числе путем их сравнения с возможными или ожидаемыми результатами соответствующих обязательств выполнения требований, стандартов или более общих оценок передового опыта. Например, один из тестов в рамках проверки мер обеспечения ИБ может проверять наличие надлежащего антивирусного программного обеспечения на всех вычислительных платформах. При проведении подобных тестов зачастую используются методы выборки, поскольку для полномасштабного тестирования обычно недостаточно ресурсов. В зависимости от аудиторов и ситуаций ИБ используются разные методы выборки, которые могут включать в себя случайный выбор, стратифицированный выбор и другие более сложные методы статистической выборки (например, дополнительные выборки, если первоначальные результаты являются неудовлетворительными, для подтверждения степени слабости мер обеспечения ИБ). Более исчерпывающее тестирование, как правило, возможно в тех случаях, когда свидетельства можно собирать и проверять в электронном виде, например, используя запросы к базе данных проверок, собранных из систем или баз данных управления активами. Подход, основанный на выборочной оценке, должен, по крайней мере частично, определяться рисками, связанными с оцениваемой сферой деятельности.

Собранные в ходе оценки свидетельства должны отмечаться, упоминаться или вноситься в список рабочих документов оценки. Свидетельства оценки, наряду с анализом, выводами, рекомендациями по оценке и отчетами о результатах оценки, должны быть надлежащим образом защищены аудиторами, проводящими оценку мер обеспечения ИБ, потому что некоторые из них могут быть весьма конфиденциальными и/или ценными. Например, данные, извлекаемые из производственных баз данных в ходе оценки, должны быть защищены в той же степени, что и базы данных с использованием средств управления доступом, шифрования и т.д. Необходимо обеспечить строгий контроль инструментов автоматического просмотра, запросов, программ для извлечения данных и утилит и т.д. Аналогичным образом необходимо обеспечить общую физическую защиту печатных документов, подготовленных аудиторами ИБ или представляемых им. Такие документы должны храниться в местах, исключающих несанкционированный доступ к ним, во избежание раскрытия или изменения их содержания. В случае особенно чувствительных оценок риски, а следовательно, необходимые меры обеспечения ИБ должны быть идентифицированы и подготовлены на раннем этапе оценки.

Заполнив контрольный список оценки, проведя серию тестов и собеседований с соответствующими сторонами и собрав достаточное количество свидетельств, аудиторы ИБ должны иметь возможность изучить свидетельства, определить степень обработки рисков ИБ и проанализировать потенциальное влияние любых остаточных рисков. На этом этапе обычно составляется проект отчета о результатах оценки в произвольной форме, который проверяется с позиции оценки и обсуждается с руководством, особенно с руководством филиалов организации, отделов, функциональных подразделений или групп, непосредственно подпадающих под оценку, а также, возможно, и других затрагиваемых при этом подразделений организации.

Свидетельства должны быть рассмотрены беспристрастным образом, чтобы убедиться в следующем:

- имеется достаточное количество свидетельств оценки для того, чтобы обеспечить фактическую основу, подтверждающую все выводы оценки;

- все выводы и рекомендации имеют важное значение в области оценки, а несущественные вопросы исключены;

- свидетельства являются актуальными и действительны по отношению к системам и мерам обеспечения ИБ.

Если, исходя из выводов, планируется дальнейшая работа по оценке мер обеспечения ИБ, то это должно быть отмечено в отчете.

6.1.5 Процесс анализа

Процесс анализа, как и планирование оценки, по существу, основан на риске, хотя и располагает большей информацией благодаря свидетельствам, собранным во время оценочных действий. В то время как прямые оценки соответствия обычно могут давать ряд относительно простых результатов "пройдено/не пройдено" с достаточно очевидными рекомендациями, оценки ИБ часто формируют вопросы, требующие размышлений и обсуждений руководства до принятия решения о том, какие соответствующие меры (если таковые необходимы) будут предприняты. В некоторых случаях руководство может вынести решение о принятии некоторых рисков, идентифицированных в результате оценки ИБ. В других случаях оно может принять решение не выполнять рекомендации оценки в точности так, как они изложены. Это право руководства, и оно несет ответственность за свои решения. В этом случае аудиторы ИБ выполняют консультативную, неоперативную роль, но они оказывают значительное влияние и опираются на обоснованные методы оценки и фактические свидетельства.

Аудиторы ИБ должны предоставить проверяемой организации обоснованную уверенность в том, что мероприятия по ИБ (не все организации внедряют систему менеджмента) достигают поставленных целей. В результате оценки должен быть предоставлен отчет о разнице между реальностью и эталоном. Если эталоном является внутренняя политика, то она должна быть очень четкой. Для сравнения можно использовать критерии, перечисленные в приложении B. При аудиторской оценке мер обеспечения ИБ необходимо рассмотреть внутренние политики и процедуры. Недостающие важные критерии все же могут быть применены в организации неформально. Отсутствие критериев, идентифицированных как критические, может быть причиной потенциальных несоответствий.

6.2 Компетенции аудитора

Оценка мер обеспечения ИБ требует от аудитора объективного анализа и профессиональных навыков в сфере отчетности. В случаях, когда речь идет об оценке технического соответствия, требуется наличие дополнительных специальных навыков, включая детальные технические знания реализации политик безопасности в программных и аппаратных средствах, каналах связи и взаимосвязанных технических процессах. Аудиторы, проводящие оценку мер обеспечения ИБ, должны обладать следующими качествами:

- способностью оценки рисков информационных систем и архитектур безопасности, основанной на понимании концептуальных основ, лежащих в основе информационных систем;

- владением надлежащих практических приемов обеспечения ИБ, таких как меры обеспечения ИБ, представленные в ИСО/МЭК 27002 и других стандартах по безопасности, включая отраслевые стандарты;

- способностью к глубокому изучению сложной технической информации для идентификации любых существенных рисков и возможностей модернизации;

- прагматизмом в отношении практических ограничений оценок как ИБ, так и ИТ в целом;

- широкими и глубокими знаниями инструментов тестирования безопасности, операционных систем, системного администрирования, протоколов связи, а также методов безопасности приложений и методик тестирования;

- способностью проводить проверку соответствия требованиям физической безопасности;

- способностью понимать требования безопасности для социальной инженерии.

При этом рекомендуется:

- каждый специалист, которому поручается проведение оценки мер обеспечения ИБ, должен быть официально ознакомлен с основными принципами профессионального аудита в соответствии с ИСО 19011, такими как: этические нормы, независимость, объективность, конфиденциальность, ответственность, осмотрительность, получение полномочий для доступа к записям, функциям, имуществу, персоналу, информации с последующими обязательствами относительно надлежащего обращения и защиты полученных данных, элементов выводов и рекомендаций, а также процессов контроля исполнения;

- специалисты, которым поручается руководство проведением оценки ИБ, должны располагать подтвержденным профессиональным опытом в проведении технических оценок ИБ не менее трех лет.

Для оценки может быть создана группа проверки, состоящая из аудиторов, осуществляющих проверку мер обеспечения ИБ, и различных специалистов с соответствующей компетентностью. В случаях, когда специалистов с такими навыками или компетентностью в непосредственном распоряжении организации нет, должны быть рассмотрены риски и преимущества привлечения профильных внутриорганизационных или внешних специалистов и ресурсов для выполнения оценки в требуемом объеме.

Аудиторы ИБ также должны проверить, что служба и персонал, ответственные за информационную безопасность:

- доступны, достаточно осведомлены в области ИБ и своих конкретных задач;

- имеют в своем распоряжении необходимые ресурсы, например, время.

7 Методы проведения оценки мер обеспечения информационной безопасности

7.1 Обзор

Основу концепции оценки мер обеспечения ИБ составляют процедуры оценки, отчетность по оценке и контроль исполнения. Структура и содержание процедур проверки учитывают цели и методы проверки.

При проведении оценки мер обеспечения ИБ аудиторы могут использовать следующие четыре метода:

- анализ процессов;

- методы изучения;

- тестирование и валидация;

- методика выборочного исследования.

В 7.2 - 7.5 приводятся дополнительные сведения о каждом из методов оценки.

Для тестирования и валидации могут быть использованы ресурсоемкие автоматизированные инструменты. При планировании их использования следует учитывать возможное влияние таких инструментов на выполняемые операции, например, планирование выполнения оценок на непиковое время. Если часть оценки основана на таком инструментальном средстве, то аудиторы, проводящие оценку мер обеспечения ИБ, должны продемонстрировать или предоставить свидетельства того, что это инструментальное средство обеспечивает надежные результаты, которые подтверждают целостность инструмента.

Тестирование и валидация являются обязательными для следующих мер обеспечения ИБ, если они "частично работоспособны" или "полностью работоспособны":

- B.2.5: Требование бизнеса по управлению доступом - ИСО/МЭК 27002 (подраздел 9.1);

- B.2.5: Процесс управления доступом пользователей - ИСО/МЭК 27002 (подраздел 9.2);

- B.2.5: Ответственность пользователей - ИСО/МЭК 27002 (подраздел 9.3);

- B.2.5: Управление доступом к системам и приложениям - ИСО/МЭК 27002 (подраздел 9.4);

- B.2.6: Криптографическая защита информации - ИСО/МЭК 27002 (пункт 10.1.1) <1>;

--------------------------------

<1> Применение криптографических методов защиты информации осуществляется в соответствии с законодательством Российской Федерации.

- B.2.8: Защита информации регистрационных журналов - ИСО/МЭК 27002 (пункт 12.4.2);

- B.2.9: Менеджмент информационной безопасности сетей - ИСО/МЭК 27002 (подраздел 13.1);

- B.2.10: Обеспечение безопасности прикладных сервисов, предоставляемых с использованием сетей общего пользования - ИСО/МЭК 27002 (пункт 14.1.2);

- B.2.10: Защита транзакций прикладных сервисов - ИСО/МЭК 27002 (пункт 14.1.3).

Методы оценки могут быть соответствующим образом комбинированы в зависимости от характера оценки и требуемого уровня достоверности. Оценка исследования, определяемая этим подходом, может быть следующего вида:

ПОВЕРХНОСТНАЯ ОЦЕНКА

- анализ процессов;

СРЕДНЯЯ ОЦЕНКА

- анализ процессов;

- изучение или тестирование на репрезентативной выборке;

ГЛУБОКАЯ ОЦЕНКА

- анализ процессов;

- изучение и тестирование на расширенной или исчерпывающей выборке.

7.2 Анализ процессов

7.2.1 Общая информация

Непосредственная оценка мер обеспечения ИБ, например изучение и тестирование, не всегда является возможной или достаточной для подтверждения пригодности для использования и эффективности. Более уместным или даже необходимым для оценки пригодности и эффективности мер обеспечения ИБ может быть анализ соответствующих процессов или операций на наличие свидетельств, подтверждающих, что они:

- теоретически задуманы с целью обеспечения желаемого эффекта управления;

- правильно реализованы;

- функционируют в соответствии с проектом;

- правильно администрируются, мониторятся и управляются;

- действительно обеспечивают предполагаемые эффекты обеспечения ИБ на практике.

Операционные и административные процессы определяют среду, в которой работают меры обеспечения ИБ, и обычно предоставляют свидетельства их работы в виде записей, регистраций в журналах и т.п. В частности, создание и обработка средствами ИБ таких данных, как оповещения, аварийные сигналы, события и отчеты об инцидентах, обычно свидетельствуют об их функциональности, но не являются достаточными для подтверждения их полной надежности и эффективности. Анализ связанных процессов и операций (например, процедуры оценки, наблюдение и/или интервьюирование задействованных людей) на практике наряду с тестами обеспечивает дополнительную гарантию подтверждения того, что данные, критерии или ситуации, которые должны приводить в действие меры обеспечения ИБ, выполняют эту функцию.

В ИСО 19011 (приложение B, подраздел B.2) описана методика проведения проверок документации.

В ИСО 19011 (приложение B, подраздел B.7) описана методика проведения опросов и интервью сотрудников.

7.3 Методы изучения

7.3.1 Общая информация

Изучение - это форма метода оценки, которая обеспечивает понимание, дает разъяснения или получает свидетельства посредством проверок, инспекций, оценок, наблюдений, исследований или анализа одного или нескольких объектов оценки. Цель оценки - определить наличие мер обеспечения ИБ, их функциональность, правильность, полноту и возможности их улучшения со временем.

Как правило, объектами оценки являются:

- механизмы (например, функциональности, заложенные в аппаратное обеспечение, программное и программно-аппаратное обеспечение, приложения, базы данных);

- процессы (например, системные операции, администрирование, управление, тренировочные мероприятия).

Типичными действиями аудитора ИБ являются:

- наблюдение за операциями резервного копирования системы и оценка результатов тренировочных мероприятий по планам действий в чрезвычайных ситуациях;

- наблюдение за процессами реагирования на инциденты;

- проверка, изучение или наблюдение за работой механизмов информационных технологий в аппаратном/программном обеспечении информационной системы;

- проверка, изучение и наблюдение за действиями по управлению изменениями, относящимися к информационной системе, и их регистрацией;

- проверка, изучение или наблюдение за мерами физической безопасности, связанными с работой информационной системы (например, наблюдение за безопасной транспортировкой и уничтожением ненужных конфиденциальных бумажных документов);

- оценка, изучение или наблюдение за конфигурацией информационной системы.

7.3.2 Процедурные меры обеспечения информационной безопасности

Наблюдение за всем спектром процессов без взаимодействия с ними (или с минимальным взаимодействием) может дать аудитору возможность быстро получить фактический материал о том, как выполняются конкретные действия. В случаях редких или специфических событий для получения результатов могут использоваться дополнительные документально подтвержденные сведения.

7.3.3 Технические меры обеспечения информационной безопасности

Взаимодействие с объектом оценки (напрямую или через квалифицированного оператора) может позволить аудитору извлекать или непосредственно просматривать его параметры конфигурации, прогнозируя его поведение, без проведения фактического тестирования. Такой подход желателен при оценке критически важных объектов, работа которых может быть нарушена из-за применения методик тестирования или объектов, с которыми у оператора нет возможности взаимодействовать.

7.4 Тестирование и валидация

7.4.1 Общая информация

Метод тестирования и валидации - это метод оценки, при котором сравниваются фактические и ожидаемые рабочие показатели одного или нескольких объектов оценки в заданных условиях. Результаты оценки подтверждают наличие, эффективность, функциональность, правильность и полноту мер обеспечения ИБ и указывают на возможности их улучшения с течением времени.

Тестирование должно выполняться компетентными специалистами с соблюдением всех мер предосторожности. Необходимо учитывать возможное воздействие на рабочие процессы организации, а также заручиться поддержкой ее руководства до начала тестирования, рассмотреть возможность проведения тестов вне периодов обслуживания при малой загрузке или даже в хорошо воспроизведенной среде тестирования. Сбои или недоступность систем из-за тестирования могут оказать существенное воздействие на нормальную повседневную работу организации. Это может привести как к финансовым потерям, так и к ухудшению репутации организации. Поэтому особое внимание следует уделить планированию тестирования и формированию правильных договорных обязательств (включая и юридические аспекты).

Прежде чем сделать какие-либо выводы, аудитор ИБ должен тщательно исследовать ложноположительные и ложноотрицательные результаты тестирования.

Как правило, объектами оценки являются механизмы (например, аппаратное, программное и встроенное программное обеспечение) и процессы (например, системные операции, процедуры администрирования и управления, тренировочные мероприятия).

Типичными действиями аудитора ИБ могут быть:

- тестирование механизмов контроля доступа, идентификации, аутентификации и проверки;

- тестирование настроек конфигурации безопасности;

- тестирование устройств контроля физического доступа;

- тестирование ключевых компонентов информационной системы на проникновение;

- тестирование операций резервного копирования информационной системы;

- тестирование способности реагирования на инциденты;

- проверка возможностей плановых действий в чрезвычайных обстоятельствах;

- тестирование систем безопасности обнаружения, предупреждения и реакции на вторжения;

- проверка алгоритмов шифрования и механизмов хеширования;

- тестирование механизмов управления идентификаторами и привилегиями пользователей;

- тестирование механизмов авторизации;

- проверка каскадной устойчивости мер безопасности;

- валидация мониторинга и ведения журналов;

- проверка аспектов безопасности при разработке или приобретении приложений.

7.4.2 Тестирование слепым методом

Аудитор, проводящий оценку мер обеспечения ИБ, тестирует объект оценки без каких-либо предварительных знаний его дополнительных характеристик, помимо общедоступных. Объект подготавливается к оценке лицом, заблаговременно знающим все детали оценки. Слепая оценка в основном осуществляется на основе навыков аудитора, проводящего оценку мер обеспечения ИБ. Объем и глубина слепой оценки могут быть настолько обширными, насколько позволяют знания и работоспособность аудитора, проводящего оценку мер обеспечения ИБ. Таким образом, это тестирование имеет ограниченное применение при оценках безопасности и его следует избегать. Его обычно называют "этичным хакерством".

7.4.3 Тестирование двойным слепым методом

Аудитор, проводящий оценку мер обеспечения ИБ, тестирует объект оценки без каких-либо предварительных знаний его дополнительных характеристик, помимо общедоступных. Аудитор заранее не сообщает об области оценки или используемых тестах. При двойной слепой оценке тестируется подготовленность объекта оценки к неизвестным параметрам оценки.

7.4.4 Тестирование методом серого ящика

Аудитор, проводящий оценку мер обеспечения ИБ, тестирует объект оценки, располагая ограниченным знанием о его защите и активах, но полным знанием о доступных тестах. Объект подготавливается к оценке лицом, заблаговременно знающим все детали оценки. Оценка методом серого ящика осуществляется на основе навыков аудитора, проводящего оценку мер обеспечения ИБ. Основным свойством этого тестирования является результативность. Объем и глубина зависят от качества информации, предоставленной аудитору, проводящему оценку мер обеспечения ИБ, перед тестированием, а также от надлежащих знаний аудитора. Таким образом, это тестирование имеет ограниченное применение при оценках безопасности и его следует избегать. Этот вид тестирования часто называют "тестированием уязвимостей", и оно чаще всего инициируется объектом как "мероприятие по оценке самого себя".

7.4.5 Тестирование методом двойного серого ящика

Аудитор, проводящий оценку мер обеспечения ИБ, тестирует объект оценки, располагая ограниченным знанием о его защите и активах, но полным знанием о доступных тестах. Аудитор заранее сообщает об области и сроках оценки, но не о тестах. Оценка методом двойного серого ящика тестирует подготовленность объекта к неизвестным параметрам оценки. Объем и глубина зависят от качества информации, предоставленной аудитору, проводящему оценку мер обеспечения ИБ, и объекту оценки перед тестированием, а также от применяемых знаний аудитора, проводящего оценку мер обеспечения ИБ.

7.4.6 Тестирование тандемным методом

Аудитор, проводящий оценку мер обеспечения ИБ, и объект оценки подготавливаются к оценке. Для обоих заранее известны все детали оценки. При тандемном методе тестируется защита, меры обеспечения ИБ объекта. Однако при использовании данного метода не может осуществляться тестирование подготовленности объекта к неизвестным параметрам оценки. Основным свойством данного тестирования является доскональность, поскольку аудитор, проводящий оценку мер обеспечения ИБ, имеет полное представление обо всех тестах и ответных действиях. Объем и глубина зависят от качества информации, предоставленной аудитору, проводящему оценку мер обеспечения ИБ, перед тестированием, а также от надлежащих знаний аудитора. Это тестирование часто называют "внутренней оценкой", и аудитор, проводящий оценку мер обеспечения ИБ, часто играет активную роль в общем процессе обеспечения безопасности.

7.4.7 Инверсионный метод

Аудитор, проводящий оценку мер обеспечения ИБ, тестирует объект оценки, располагая полным знанием о его процессах и операционной безопасности, однако объекту оценки ничего не сообщается о том, что, как или когда будет тестировать аудитор. Основным свойством этого тестирования является оценка подготовленности объекта к неизвестным параметрам и направлениям оценки. Объем и глубина зависят от качества информации, предоставленной аудитору, проводящему оценку мер обеспечения ИБ, а также от надлежащих знаний и творческого подхода аудитора. Это тестирование часто называют "Red Team Assessment".

7.5 Методика выборочного исследования

7.5.1 Общая информация

В ИСО 19011 (см. приложение B, B.3) приведены рекомендации по проведению выборки.

7.5.2 Репрезентативная выборка

При оценке мер обеспечения ИБ может использоваться репрезентативная выборка объектов проверки (по их типу и количеству в пределах данного типа), обеспечивающая уровень покрытия, необходимый для определения, реализован ли элемент ИБ и не имеет ли он явных ошибок.

7.5.3 Исчерпывающая выборка

При оценке мер обеспечения ИБ может использоваться достаточно большая выборка объектов оценки (по типу и количеству в пределах данного типа), а также и других считающихся особенно важными для достижения цели проверки конкретных объектов проверки. Объем выборки должен быть достаточен для обеспечения уровня покрытия, необходимого для определения, реализован ли элемент ИБ и не имеет ли он явных ошибок, и для обеспечения уверенности в том, что элемент ИБ реализован правильно и работает надлежащим образом на постоянной основе, а также что существует возможность непрерывного улучшения эффективности этого элемента ИБ.

8 Процесс оценки мер обеспечения информационной безопасности

8.1 Подготовка

Определение и хранение соответствующей совокупности ожидаемых результатов до, во время и после оценки имеет первостепенное значение для достижения приемлемого результата. Это означает предоставление информации, позволяющей руководству принимать верные, основанные на рисках решения о том, каким образом лучше всего реализовывать и эксплуатировать информационные системы. Тщательная подготовка организации и аудиторов, осуществляющих оценку мер обеспечения ИБ, является важным аспектом проведения эффективных оценок. В ходе подготовительной деятельности следует рассматривать вопросы, связанные с расходами, графиком, наличием необходимой компетентности и проведением оценки.

С точки зрения организации подготовка к оценке включает следующие основные мероприятия:

- обеспечение уверенности в том, что соответствующие политики, охватываемые оценкой, существуют и осознаны всеми структурными элементами организации;

- обеспечение уверенности в том, что все запланированные шаги по реализации мер обеспечения ИБ были успешно выполнены до оценки и соответствующим образом проанализированы руководством (это применимо только в том случае, если меры обеспечения ИБ отмечены как "полностью функционирующие", а не находятся на этапе подготовки/реализации);

- обеспечение уверенности в том, что выбранные меры обеспечения ИБ поручены соответствующим организационным единицам для разработки и реализации;

- установление цели и области оценки (т.е. предназначения оценки и того, что будет проверяться);

- уведомление основных должностных лиц организации о предстоящей оценке и выделение необходимых ресурсов для проведения оценки;

- установление соответствующих каналов связи между должностными лицами организации, заинтересованными в оценке;

- установление временных рамок для проведения оценки и основных контрольных точек принятия решений, необходимых организации для осуществления эффективного менеджмента оценки;

- выбор компетентного аудитора для проведения оценки мер обеспечения ИБ или аудиторской группы, которые будут ответственными за проведение оценки, учитывая вопросы независимости аудиторов, осуществляющих оценку мер обеспечения ИБ;

- сбор артефактов для предоставления аудиторам, проводящим оценку мер обеспечения ИБ (например, документации по мерам обеспечения ИБ, включая организационные схемы, политики, процедуры, планы, спецификации, проекты, записи, руководства администратора/оператора, документацию информационной системы, соглашения о межсистемной связи, результаты предыдущих проверок);

- установление правил взаимодействия между организацией и аудиторами, проводящими оценку мер обеспечения ИБ, позволяющих свести к минимуму неопределенности или неправильные представления о реализации мер обеспечения ИБ или слабых местах/недостатках мер обеспечения ИБ, установленных во время оценки;

- минимизация неопределенностей во взаимоотношениях организации с аудиторами ИБ с помощью механизма, который может иметь форму документа отслеживания.

В документе отслеживания могут отражаться предоставляемые (организацией) и запрашиваемые (аудиторами) документы, а также их достоверность. В документе могут содержаться запросы дополнительной информации и отслеживаться неоправданные задержки ее предоставления.

В дополнение к мероприятиям по планированию, осуществляемым организацией для подготовки к оценке, аудиторы, проводящие оценку мер обеспечения ИБ, должны начинать подготовку к оценке посредством следующих мер:

- достижения понимания общего функционирования организации (включая целевую задачу, функции и процессы бизнеса), а также того, каким образом информационные активы, попадающие в область оценки, поддерживают функционирование организации;

- достижения понимания общей структуры информационных активов (например, архитектуры системы);

- достижения глубокого понимания всех мер обеспечения ИБ, подлежащих оценке;

- изучения важных публикаций, на которые в мерах обеспечения ИБ есть ссылки;

- определения организационных единиц, ответственных за разработку и реализацию подлежащих оценке мер обеспечения ИБ;

- установления в организации соответствующих контактных лиц, необходимых для проведения оценки;

- получения артефактов, необходимых для проверки (например, документации по мерам обеспечения ИБ, включая организационные схемы, политики, процедуры, планы, спецификации, проекты, записи, руководства администратора/оператора, документацию информационной системы, соглашения о межсистемной связи, инвентарные списки активов);

- получения результатов предыдущих проверок, которые могут быть надлежащим образом повторно использованы для оценки (например, отчетов, обзоров, исследований уязвимостей, проверок физической безопасности, тестирования и оценки развития);

- встречи с соответствующими должностными лицами организации для обеспечения уверенности в общем понимании целей оценки, предлагаемой формы и области оценки;

- разработки плана оценки.

При подготовке к оценке мер обеспечения ИБ следует собрать необходимую исходную информацию, которая должна быть предоставлена аудиторам, осуществляющим оценку мер обеспечения ИБ. В рамках необходимой поддержки каждой конкретной оценки организация должна определить и подготовить доступ к организационным элементам (лицам или группам лиц), отвечающим за разработку, документирование, распространение, оценку, эксплуатацию, поддержку и обновление всех мер обеспечения ИБ, политик безопасности и взаимосвязанных процедур, для реализации соответствующих политикам мер обеспечения ИБ.

Доступность необходимой документации, а также ведущего персонала организации и проверяемых информационных систем крайне важна для успешной оценки мер обеспечения ИБ.

8.2 Планирование оценки

8.2.1 Обзор

При разработке планов оценки аудиторы ИБ должны определить вид оценки (например, полная или частичная оценка) и то, какие меры обеспечения ИБ и/или средства, расширяющие их возможности, должны быть включены в оценку на основе цели/области оценки. Аудиторы ИБ по возможности должны оценить и снизить риски и влияние оценки на обычное функционирование организации. Они должны выбрать соответствующие оценочные процедуры для проверки, основываясь на:

- элементах мер обеспечения ИБ и средствах, расширяющих их возможности, которые необходимо включить в оценку;

- атрибутах их глубины и покрытия.

Аудиторы ИБ должны приспособить выбранные процедуры оценки к уровню рисков информационной системы и к реальной рабочей среде организации. При необходимости они также должны разработать дополнительные процедуры оценки, не рассматриваемые в данном документе, в отношении мер обеспечения ИБ, а также средств, расширяющих их возможности, и обеспечить доверие к этим процедурам.

Результат планирования оценки должен быть документально оформлен в виде плана оценки. При планировании необходимо учитывать контекст, формирование базового уровня ожидаемого поведения в рамках определенного контекста, спецификации тестирования/оценивания и метод подтверждения достоверности выводов в контексте оценивания.

План должен включать разработку стратегии по применению расширенной процедуры оценки, если это необходимо, оптимизации процедур оценки для уменьшения дублирования работ и обеспечения относящихся к оценке экономически эффективных решений. После этого аудиторы ИБ должны оформить окончательный план оценки и получить необходимые санкции на его выполнение.

8.2.2 Определение охвата оценки

Охват определяет организационные и технические границы оценки. Охват оценки должен базироваться на выборе мер обеспечения ИБ в зависимости, например, от установленного графика непрерывного мониторинга, элементов плана действий и соответствующих этапов. Меры обеспечения ИБ с большей изменчивостью следует пересматривать чаще.

Охват оценки должен определяться аудитором ИБ совместно с руководством, используя документацию организации. Эта документация должна содержать перечень требований безопасности информационных активов и описывать элементы ИБ, установленные или планируемые для удовлетворения этих требований. Аудитор ИБ начинает с мер обеспечения ИБ, описанных в документации по ИБ, и определяет цель проверки. Оценка может охватывать все меры обеспечения ИБ организации либо часть из них, так, например, в процессе постоянного мониторинга осуществляется непрерывная оценка части мер обеспечения ИБ информационных активов. Для проведения частичных оценок владелец информационных активов определяет проверяемые меры обеспечения ИБ вместе с заинтересованными в проверке официальными лицами организации.

8.2.3 Процедуры оценки

Процедура оценки состоит из совокупности целей оценки с соответствующим набором потенциальных методов оценки и объектов оценки. Формулировки определений целей оценки тесно связаны с сущностью мер обеспечения ИБ (т.е. с функциональными возможностями мер обеспечения ИБ). Это обеспечивает уверенность в прослеживаемости результатов оценки вплоть до фундаментальных требований к мерам обеспечения ИБ. По результатам применения процедуры оценки к мере обеспечения ИБ формируются выводы оценки. Эти выводы оценки впоследствии используются для определения общей эффективности мер обеспечения ИБ. Объекты оценки определяют конкретные элементы, подлежащие оценке, а также спецификации, механизмы, процессы и физических лиц.

В приложении A представлены примеры процедур оценки, предназначенных для оценки технического соответствия и совершенствований мер обеспечения ИБ. Практическое руководство в приложении A предназначено для сбора свидетельств с целью определения, правильно ли реализованы меры обеспечения ИБ, функционируют ли они, как задумывалось, и создают ли желаемый результат в отношении выполнения требований информационных активов к ИБ. Для каждых средств, включенных в оценку меры обеспечения ИБ, и каждого средства, расширяющего их возможности, аудиторы, проводящие оценку мер обеспечения ИБ, разрабатывают соответствующую процедуру оценки, обращаясь к приложению A. Совокупность выбранных процедур оценки различна для разных проверок и зависит от назначения текущей оценки (например, ежегодная оценка мер обеспечения ИБ, непрерывный мониторинг). В приложении A представлено практическое руководство по выбору соответствующих процедур оценки в зависимости от цели оценки.

Процедуры оценки могут быть специально приспособленными в отношении:

- выбранных методов и объектов оценки, необходимых для наиболее эффективного принятия соответствующих решений и выполнения целей оценки;

- выбранных значений атрибутов "глубины" и "охвата" метода оценки, необходимых для осуществления ожиданий оценки, на основе характеристик проверяемых мер обеспечения ИБ и конкретных, требующих принятия решений;

- исключения из процедур оценки тех мер обеспечения ИБ, которые были уже проверены при проведении другого адекватного процесса оценки;

- развития информационной системы или конкретной платформы и адаптированных процедур оценки конкретной организации для успешного выполнения оценки;

- использования результатов предыдущих проверок, если эти результаты сочтены применимыми;

- осуществления соответствующих корректировок процедур оценки, чтобы иметь возможность получения требуемых свидетельств оценки от внешних поставщиков (если они имеются);

- выбранных методов оценки, уделяя должное внимание их влиянию на организацию, наряду с обеспечением уверенности в выполнении целей оценки.

8.2.4 Особенности, относящиеся к объектам

Организации могут специфицировать, документировать и конфигурировать свои информационные активы различными способами, следовательно, содержание и применение существующих свидетельств оценки будут различаться. Это может приводить к необходимости применения различных методов оценки к разным объектам оценки, чтобы сформировать свидетельства оценки, необходимые для определения, являются ли меры обеспечения ИБ эффективными при их применении. Вследствие этого перечень методов и объектов оценки, представляемый вместе с каждой процедурой оценки, называется потенциальным, чтобы отразить необходимость в возможности выбора наиболее подходящих для конкретной оценки методов и объектов. К выбранным методам и объектам оценки относятся те, которые сочтены необходимыми для создания необходимых свидетельств оценки. Потенциальные методы и объекты в процедуре оценки предоставляются как ресурс, обеспечивающий выбор надлежащих методов и объектов. По существу, аудиторы ИБ должны действовать по собственному усмотрению, осуществляя выбор из потенциальных методов оценки и общего списка объектов оценки, связанных с каждым выбранным методом.

Аудиторы ИБ должны выбирать только те методы и объекты, которые наиболее эффективно способствуют принятию решений, связанных с целью оценки. Мера качества результатов оценки основана на правильности представленного логического обоснования, а не на конкретной совокупности примененных методов и объектов. В большинстве случаев нет необходимости применять каждый метод оценки к каждому объекту оценки, чтобы получить желаемые результаты оценки. А для конкретных и всесторонних проверок, может быть, целесообразно использовать метод, не перечисленный в согласованном перечне потенциальных методов, или не использовать никакого из перечня известных методов.

8.2.5 Результаты предыдущих оценок

8.2.5.1 Обзор

Аудиторы ИБ должны использовать имеющуюся информацию о предыдущих оценках мер обеспечения ИБ, что будет способствовать большей эффективности оценок. Повторное использование результатов ранее признанных или утвержденных оценок информационных систем должно рассматриваться в рамках совокупности свидетельств для определения общей эффективности мер обеспечения ИБ.

При рассмотрении вопроса о повторном использовании результатов предыдущих проверок и ценности этих результатов для текущей оценки аудиторы ИБ должны определить:

- достоверность свидетельств;

- пригодность предыдущего анализа;

- применимость свидетельств при текущем состоянии информационных активов.

В определенных ситуациях бывает необходимо дополнить результаты предыдущей оценки, рассматриваемые на предмет их повторного использования, дополнительными мероприятиями оценки. Например, если при независимом проводимом третьей стороной оценивании продукта информационной технологии не проводилось тестирования применительно к конкретной настройке параметров конфигурации, которая применяется организацией в информационной системе, аудитору ИБ потребуется дополнить первоначальные результаты тестирования. Для этого необходимо дополнительное тестирование, которое охватит данную настройку параметров конфигурации для текущей среды информационной системы.

Информация, приведенная в 8.2.5.2 - 8.2.5.4, предназначена для оценки возможности использования результатов предыдущих проверок для текущей оценки.

8.2.5.2 Меняющиеся условия

Меры обеспечения ИБ, сочтенные эффективными во время предыдущих проверок, могут стать неэффективными в результате изменившихся условий, связанных с информационными активами или окружающей средой. Соответственно возможно, что результаты оценки, признанные ранее приемлемыми, могут больше не давать достоверных свидетельств для определения эффективности мер обеспечения ИБ и потребуется новая оценка. Применение результатов предыдущей оценки в ходе текущей оценки требует выявления всех изменений, произошедших со времени предыдущей оценки, и степени влияния этих изменений на результаты предыдущей оценки. Например, повторное использование результатов предыдущей оценки, включающей изучение политик и процедур обеспечения безопасности организации, может быть приемлемым, если определено, что никаких существенных изменений идентифицированных политик, процедур и среды риска не произошло.

8.2.5.3 Допустимость использования результатов предыдущих оценок

Допустимость использования результатов предыдущих проверок при оценке мер обеспечения ИБ должна координироваться и утверждаться лицами, использующими результаты оценки. Необходимо, чтобы владелец информационных активов сотрудничал с соответствующими должностными лицами организации (например, с директором по информационным технологиям, ответственным за информационную безопасность, ответственными за целевую задачу или владельцами информации) при определении допустимости использования результатов предыдущих проверок. Решение об использовании результатов предыдущих проверок должно документироваться в плане оценки и окончательном отчете.

В оценку безопасности допускается включать выводы предыдущих оценок безопасности, если:

- это специально разрешено в плане аудита;

- все ограничения и проблемы предыдущей оценки, связанные с проведением текущей оценки, отражены в документации, что включает в себя вопросы, частично решаемые в рамках текущих планов действий;

- у аудиторов ИБ есть все основания полагать, что на сегодняшний день результаты актуальны;

- любые текущие или процедурные изменения в мерах обеспечения ИБ или процессах, к которым они применяются, должным образом учитываются в текущей оценке;

- в отчете об оценке четко указаны возможные проблемы и риски, связанные с использованием результатов предыдущей оценки.

8.2.5.4 Временные аспекты

Как правило, с увеличением периода времени между текущей и предыдущими оценками достоверность/полезность результатов предыдущих оценок уменьшается. Это связано в основном с тем, что информационные активы или среда, в которой функционируют информационные активы, с большой вероятностью изменяются с течением времени, возможно, делая недействительными исходные условия или предположения, на которых была основана предыдущая оценка.

8.2.6 Рабочее задание

Независимость аудитора ИБ может быть критическим фактором при выполнении некоторых видов оценок, особенно для информационных активов со средним и высоким уровнями риска. Степень независимости аудитора, требуемая при оценке, должна быть постоянной. Например, неуместно повторно использовать результаты предыдущих оценок, в которых не требовалась независимость аудитора ИБ, в текущей оценке, требующей большей степени независимости.

8.2.7 Внешние системы

Представленные в приложении A методы и процедуры оценки должны быть соответствующим образом скорректированы для выполнения оценки внешних информационных систем. Поскольку организация не всегда имеет возможность проведения непосредственного контроля мер обеспечения ИБ, используемых во внешних информационных системах, или достаточного визуального контроля разработки, реализации и оценки этих мер обеспечения ИБ, то может потребоваться применение альтернативных подходов к оценке. Это может приводить к необходимости адаптации процедур оценки, описанных в приложении A. При необходимости согласованные меры обеспечения ИБ информационной системы документируются в договорах или соглашениях об уровне услуг. Аудитор ИБ должен проверять эти договоры или соглашения и в соответствующих случаях либо адаптировать процедуры для оценки мер обеспечения ИБ, представленных по этим соглашениям, либо результаты оценки мер обеспечения ИБ предоставлять через соглашения. Кроме того, аудиторы ИБ должны учитывать информацию, полученную при любых оценках, проведенных или находящихся в процессе проведения организациями, эксплуатирующими внешние информационные системы, которые имеют отношение к защищаемым информационным активам на основании проводимой оценки. Соответствующая информация, полученная в результате этих проверок, если она будет сочтена достоверной, должна быть включена в отчет.

8.2.8 Информационные активы и организация

Процедуры оценки могут быть приспособлены для анализа системы или конкретной платформы, или зависимостей конкретной организации. Такая ситуация часто возникает в процедурах проверок, связанных с мерами обеспечения ИБ из числа технических мер обеспечения ИБ (т.е. управление доступом, аудит и подотчетность, идентификация и аутентификация, защита систем и средств связи). Результаты последнего тестирования могут быть также применимы для текущей оценки, если его методы обеспечивают высокую степень прозрачности (например, что тестировалось, когда и каким образом). Протоколы тестирования на основе стандартов могут представлять примеры, как организации могут способствовать достижению подобного уровня прозрачности.

8.2.9 Расширенная процедура оценки

Организации обладают большой гибкостью при выполнении требований доверия к мерам обеспечения ИБ. Например, в отношении такого требования, как доверие своевременному рассмотрению недостатков. Организация может удовлетворять этому требованию по принципу "в зависимости от конкретной меры обеспечения ИБ", по принципу "в зависимости от вида меры обеспечения ИБ", по принципу "в зависимости от конкретной системы" или возможно даже по организационному уровню. Принимая во внимание такую гибкость, расширенная процедура оценки применяется по принципу "в зависимости от конкретной оценки" обычно в соответствии с тем, как организация решает достигать доверия к проверяемым информационным активам. Метод применения расширенной процедуры оценки должен документироваться в плане оценки. Далее организация выбирает соответствующие цели оценки из расширенной процедуры оценки на основе уровня рисков для информационных активов. Применение расширенной процедуры оценки предназначается для дополнения других процедур оценки с целью обеспечения уверенности в том, что меры обеспечения ИБ реализованы правильно, функционируют, как предназначалось, и дают желаемый результат в отношении выполнения применяемых требований ИБ.

8.2.10 Оптимизация

Аудиторы ИБ должны проявлять определенную степень гибкости в вопросе формирования плана оценки, отвечающего потребностям организации. Это дает возможность получения необходимых свидетельств при определении эффективности мер обеспечения ИБ при одновременном снижении общих расходов на оценку.

Комбинирование и объединение процедур оценки является одной из сфер, где может быть применена гибкость. Во время оценки методы оценки многократно применяются к различным объектам оценки в рамках конкретной области применения мер обеспечения ИБ.

Чтобы сэкономить время, уменьшить расходы на оценку и максимально увеличить полезность результатов оценки, аудиторы ИБ должны рассмотреть выбранные процедуры оценки для областей применения мер обеспечения ИБ и там, где это возможно и осуществимо, скомбинировать или объединить процедуры (или части процедур).

Например, аудиторы ИБ могут объединить опросы ключевых должностных лиц организации по различным темам, имеющим отношение к ИБ. Аудиторы ИБ могут воспользоваться другой возможностью существенного объединения процедур и экономии расходов путем одновременного изучения всех применяемых политик и процедур, касающихся обеспечения безопасности, или формирования групп взаимосвязанных политик и процедур, которые можно изучать как единый элемент. Получение и изучение параметров конфигурации сходных аппаратных и программных компонентов в соответствующих информационных системах является еще одним примером того, как можно обеспечить существенную эффективность оценки.

Дополнительной сферой, заслуживающей внимания при оптимизации процесса оценки, является последовательность, в которой осуществляется оценка мер обеспечения ИБ. Оценка некоторых мер обеспечения ИБ раньше других может предоставить информацию, облегчающую понимание и оценку других мер обеспечения ИБ. Например, сферы применения мер обеспечения ИБ могут создавать общие описания информационных активов. Оценка этих мер обеспечения ИБ в начале процесса оценки может обеспечить базовое понимание информационных активов, которое может помочь при оценке других мер обеспечения ИБ. Дополнительные рекомендации по многим мерам обеспечения ИБ также определяют взаимосвязанные меры обеспечения ИБ, которые могут предоставить полезную информацию для организации процедур оценки. Другими словами, последовательность осуществления оценки может способствовать многократному использованию информации оценки одной меры обеспечения ИБ при оценке других взаимосвязанных мер обеспечения ИБ.

8.2.11 Завершающий этап

После выбора процедур оценки (включая разработку необходимых процедур, не включенных в данный документ), их адаптации к конкретным информационным активам и к характерным условиям организации, оптимизации процедур для обеспечения эффективности, применения в необходимых случаях расширенной процедуры оценки и рассмотрения возможности влияния неожиданных событий на оценку плану оценки придается окончательная форма и устанавливаются сроки выполнения с включением основных контрольных точек процесса оценки.

По завершении разработки плана оценки он рассматривается и утверждается соответствующими должностными лицами организации. При этом данный план должен:

- практически быть законченным;

- соответствовать целям безопасности организации и анализу рисков организации;

- экономически быть эффективным в отношении ресурсов, выделенных для оценки.

Если в ходе оценки возможно прерывание обычного функционирования организации (например, в результате отвлечения ключевого персонала или возможных (временных) сбоев систем из-за тестирования на проникновение), в плане оценки должен быть указан масштаб такого прерывания и его временные рамки.

8.3 Выполнение оценки

После утверждения организацией плана оценки аудитор ИБ работает по нему в соответствии с согласованными контрольными точками и сроками.

Цели оценки достигаются путем применения выбранных методов оценки к выбранным объектам оценки и сбора/создания информации, необходимой для принятия решений, связанных с каждой целью оценки. Каждая формулировка решения относительно процедуры оценки, которую выполнил аудитор, проводящий оценку мер обеспечения ИБ, представляет собой один из следующих выводов:

- соответствует (С);

- частично соответствует (Ч);

- не соответствует (Н).

"Соответствует" означает, что для элемента меры обеспечения ИБ, который был определен в заявке на оценку, полученная в процессе оценки информация (т.е. собранные свидетельства) указывает на достижение цели проверки для него, что дает полностью приемлемый результат.

"Частично соответствует" означает, что элемент меры обеспечения ИБ не соответствует своей цели или что на момент оценки реализация меры обеспечения ИБ все еще находится в процессе внедрения, с разумной гарантией того, что элемент управления достигнет удовлетворительного результата "Соответствует".

"Не соответствует" означает, что для элемента меры обеспечения ИБ, который определен в заявке на оценку, полученная в процессе оценки информация указывает на потенциальные аномалии в функционировании или реализации элемента управления, которые должны быть устранены организацией. Кроме того, вывод "не соответствует" также может указывать на то, что по причинам, указанным в отчете о проверке, аудитор ИБ не смог получить информацию, достаточную для принятия конкретного решения, запрошенного в заявке на оценку.

Выводы аудитора ИБ (т.е. сделанные заключения) должны быть беспристрастными, содержать фактическую информацию о том, что было обнаружено в отношении проверяемой меры обеспечения ИБ. Для каждого вывода "не соответствует" аудиторы ИБ должны указать, какие элементы меры обеспечения ИБ затронуты (т.е. те аспекты меры обеспечения ИБ, которые были сочтены несоответствующими или которые не было возможности проверить), и насколько воздействие меры обеспечения ИБ отличается от планируемого или ожидаемого. Аудитор ИБ должен также отметить возможность нарушения конфиденциальности, целостности и доступности, обусловленную выводами "не соответствует". Если оценка показывает существенные несоответствия (т.е. выводы "не соответствует" указывают на существенное отклонение от запланированного состояния), аудитор, проводящий оценку мер обеспечения ИБ, должен немедленно информировать лицо, отвечающее за эту меру обеспечения ИБ, и руководство для незамедлительного запуска процедур смягчения последствий.

8.4 Анализ результатов и отчет

В плане оценки должны быть предоставлены цели оценки и детальный график действий по проведению оценки. Конечным результатом оценки является отчет о результатах оценки, в котором отражается уровень ИБ на основе реализованных мер обеспечения ИБ. Отчет включает информацию, поступающую от аудитора ИБ (в форме выводов оценки), необходимую для определения эффективности используемых мер обеспечения ИБ и общей эффективности деятельности организации в реализации соответствующих мер обеспечения ИБ. Отчет является важным фактором при определении рисков ИБ для операций (т.е. целевой задачи, функций), активов организации, кадров, других организаций и т.д.

Результаты оценки должны быть документально оформлены с установленным для оценки уровнем детальности в соответствии с форматом отчетности, предписываемым политикой организации. Формат отчетности должен также соответствовать виду проводимой оценки мер обеспечения ИБ (например, оценка, самостоятельно проводимая владельцами информационной системы, независимая оценка и подтверждение достоверности, независимые оценки мер обеспечения ИБ, проводимые аудиторами, и т.д.).

Владелец информационной системы полагается на квалификацию аудитора в сфере ИБ и его технические решения в вопросах проведения оценки мер обеспечения ИБ, а также предоставления конкретных рекомендаций по исправлению слабых мест или недостатков мер обеспечения ИБ и снижения или устранения выявленных уязвимостей.

Данные оценки, сформированные аудитором ИБ (т.е. результаты в форме определения о соответствии или несоответствии, список элементов мер обеспечения ИБ, не продемонстрировавших удовлетворительный результат, а также возможные нарушения безопасности информационных активов), предоставляются руководству в виде первичного (предварительного) отчета об оценке безопасности. Владельцы актива могут предпринять меры:

- либо по выполнению рекомендаций аудитора ИБ до завершения подготовки окончательной версии отчета при наличии определенных возможностей для устранения слабых мест или недостатков мер обеспечения ИБ;

- либо по устранению (прояснению) двусмысленностей или различий в интерпретации результатов оценки.

Аудитор ИБ должен снова проверить модифицированные, улучшенные или добавленные во время этого процесса меры обеспечения ИБ, прежде чем формировать окончательный отчет. Передача окончательного отчета руководству означает официальное завершение оценки мер обеспечения ИБ.

Поскольку результаты оценки в конечном счете влияют на состав мер обеспечения ИБ, а также на план действий и контрольные точки, владелец информационных активов рассматривает выводы аудитора ИБ и при содействии руководства организации определяет соответствующие шаги, которые необходимы для устранения слабых мест и недостатков, идентифицированных во время оценки. Форма отчетности по выводам оценки, в которой использованы выводы "соответствует", "частично соответствует" и "не соответствует", обеспечивает руководству организации наглядное представление конкретных слабых мест и недостатков обеспечения ИБ и способствует упорядоченному и структурированному подходу к уменьшению рисков в соответствии с процессом менеджмента рисков ИБ.

Например, владелец информационных активов после консультации с руководством организации может принять решение о том, что некоторые выводы оценки, отмеченные как "не соответствует", носят несущественный характер и не представляют особого риска для организации. Или, наоборот, владелец информационных активов и руководители могут решить, что определенные выводы, отмеченные как "не соответствует", являются существенными и требуют принятия незамедлительных корректирующих действий. Во всех случаях руководство организации проверяет каждый вывод "не соответствует" аудитора ИБ (т.е. потенциального неблагоприятного влияния на операции и активы организации, кадры, другие организации и т.д.) и решает, является ли вывод достаточно серьезным, чтобы заслуживать дальнейшего исследования или корректирующих действий. Может потребоваться привлечение высшего руководства к процессу смягчения последствий, чтобы обеспечить эффективное распределение ресурсов организации в соответствии с приоритетами, предоставляя в первую очередь ресурсы информационным активам, которые поддерживают наиболее критические бизнес-процессы организации, или исправляя недостатки, которые представляют наибольшую степень риска. В конечном счете выводы оценки и любые последующие действия по смягчению последствий, инициированные владельцем информационных активов в сотрудничестве с назначенным должностным лицом организации, приводят к модификации процессов менеджмента рисков ИБ, а также мер обеспечения ИБ. Соответственно базовые документы, используемые руководителями для определения состояния ИБ информационных активов, обновляются, чтобы отразить результаты оценки.

В заранее обозначенные сроки в плане устранения выявленных несоответствий или через определенный период времени после оценки, например, через три месяца после представления окончательного отчета, обычно производится контроль исполнения, сосредотачивающийся на нерешенных или "открытых" проблемах. Этот процесс включает в себя оценку правильности реализованных решений по предыдущим выводам. Организации могут также решить проводить мероприятия по контролю исполнения во время следующей оценки, особенно для тех проблем, которые не являются ни критичными, ни неотложными.

Приложение A

(справочное)

Начало сбора информации (не для информационных технологий)

Ведущий аудитор ИБ должен выделить отдельного аудитора с соответствующим уровнем компетенции и опытом для оценки каждой области ИБ.

Ниже приводятся примерные вопросы, которые могут быть заданы соответствующим сотрудникам организации (список не является исчерпывающим).

A.1 Общая информация

A.1.1 Безопасность, связанная с персоналом

a) Чувствует ли персонал себя ответственным и/или подотчетным за свои действия?

b) Доступны ли на рабочих местах специалисты, обладающие знаниями по безопасности и ИБ, для ответа на вопросы, мотивации персонала и предоставления необходимых инструкций?

c) Являются ли применяемые политики и процедуры четкими, конкретными, измеримыми, приемлемыми, реалистичными и привязанными ко времени?

d) Учитывается ли уровень функциональных знаний при приеме сотрудников на работу?

e) Надежен ли персонал, работающий с конфиденциальной информацией и системами, которые могут поставить под угрозу существование организации?

f) Можно ли полностью доверять персоналу?

g) Как определяется и каким образом измеряется степень доверия?

h) Производится ли оценка анкетно-биографических данных сотрудников?

A.1.2 Политики

a) Стратегическая согласованность

1) Заложены ли в основу политик безопасности коммерческие задачи и общая политика безопасности?

2) Каким образом взаимосвязаны политики в области информационных технологий, кадров и приобретений?

b) Полнота

1) Имеются ли политики информационной безопасности во всех секторах коммерческой деятельности (кадры, физические активы, информационные технологии, продажи, производство, НИОКР, контакты и т.п.)?

2) Являются ли политики достаточно полными и охватывающими вопросы стратегии, тактики и коммерческих операций?

c) Построение

1) Являются ли политики простыми выдержками из стандарта ИСО 27002 или меры обеспечения ИБ и их задачи адаптированы к конкретным условиям?

2) Содержат ли документы политики четкое определение ответственных лиц?

3) Политики или процедуры должны предопределять ожидаемые действия, отвечая на "основополагающие" вопросы: "кто", "когда", "зачем", "что", "где", "каким образом":

- Если лицо, ответственное за выполнение действия, не определено, кто будет достигать поставленных целей?

- Если целевое время (когда) для выполнения действия не определено, будет ли оно начато или закончено в назначенное время?

- Если цель действия не определена (зачем), будет ли действие правильно понято и его важность адекватно рассмотрена?

- Если само действие (что) не определено, как можно будет его выполнить?

- Если действие не определяет объект, место, процесс, информационный актив или меру обеспечения ИБ, на которые оно должно воздействовать, как оно будет эффективно (где)?

- Если действие в процедуре не дает четкого определения того, как все должно быть сделано, как оно может быть правильно выполнено (каким образом)?

- Если для действия не определены индикаторы и меры обеспечения ИБ, направленные на проверку его правильного выполнения и достижения своих целей, то как организация может убедиться, что цели достигнуты или могут быть достигнуты (каким образом)?

4) Имеются ли меры обеспечения ИБ и среда для оценки реализации политик и достижения поставленных целей?

5) Цели политики должны быть конкретными, измеримыми, приемлемыми, реалистичными и привязанными ко времени. Если это не так, то:

- не имеющие четкого определения задачи сложно идентифицировать и лица, ответственные за их решения, как правило, не указываются;

- отсутствие возможности оценить степень достижения цели оставляет мало шансов на то, что организации удастся проверить, достигнута ли цель или нет;

- если задача не доведена до сведения персонала и не уяснена им (кто над чем должен работать), велик шанс того, что мера обеспечения ИБ будет понята неправильно, дезориентировано или отвлеченно;

- нереалистичная по меркам организации цель оставляет мало шансов на ее достижение;

- отсутствие временных рамок достижения цели (сроков, начала работы над ней и т.п.) повышает шансы на то, что действия так и не будут предприняты, а сама цель не будет достигнута.

A.1.3 Организация

a) Если роли сформулированы, а ответственность распределена, какие именно из них являются необходимыми и достаточными для решения бизнес-задач с учетом конкретной ситуации и существующих ограничений?

b) Определена ли связь с внешними инстанциями?

c) Переданы ли вопросы безопасности в ведение внешних подрядчиков при отсутствии у организации собственных возможностей для обеспечения безопасности?

d) Отражены ли вопросы безопасности в заключенных договорах?

A.2 Физическая безопасность и безопасность среды

A.2.1 Являются ли объекты безопасными для обработки информации?

a) Зоны

1) Достаточна ли степень изоляции общедоступных зон от внутренних помещений организации?

2) Выделены ли зоны для обработки особо важной информации сотрудниками или вычислительными системами?

3) Реализовано ли надлежащее разделение таких закрытых зон во избежание утечки информации?

b) Расположение

1) Имеется ли четкая идентификация таких зон, и правильно ли они расположены?